- Industrial zone, South of Anping Town, Hengshui, Hebei, China.

- sales@hfpetromesh.com

- +86-18931809706

Afrikaans

Afrikaans  Albanian

Albanian  Amharic

Amharic  Arabic

Arabic  Armenian

Armenian  Azerbaijani

Azerbaijani  Basque

Basque  Belarusian

Belarusian  Bengali

Bengali  Bosnian

Bosnian  Bulgarian

Bulgarian  Catalan

Catalan  Cebuano

Cebuano  Corsican

Corsican  Croatian

Croatian  Czech

Czech  Danish

Danish  Dutch

Dutch  English

English  Esperanto

Esperanto  Estonian

Estonian  Finnish

Finnish  French

French  Frisian

Frisian  Galician

Galician  Georgian

Georgian  German

German  Greek

Greek  Gujarati

Gujarati  Haitian Creole

Haitian Creole  hausa

hausa  hawaiian

hawaiian  Hebrew

Hebrew  Hindi

Hindi  Miao

Miao  Hungarian

Hungarian  Icelandic

Icelandic  igbo

igbo  Indonesian

Indonesian  irish

irish  Italian

Italian  Japanese

Japanese  Javanese

Javanese  Kannada

Kannada  kazakh

kazakh  Khmer

Khmer  Rwandese

Rwandese  Korean

Korean  Kurdish

Kurdish  Kyrgyz

Kyrgyz  Lao

Lao  Latin

Latin  Latvian

Latvian  Lithuanian

Lithuanian  Luxembourgish

Luxembourgish  Macedonian

Macedonian  Malgashi

Malgashi  Malay

Malay  Malayalam

Malayalam  Maltese

Maltese  Maori

Maori  Marathi

Marathi  Mongolian

Mongolian  Myanmar

Myanmar  Nepali

Nepali  Norwegian

Norwegian  Norwegian

Norwegian  Occitan

Occitan  Pashto

Pashto  Persian

Persian  Polish

Polish  Portuguese

Portuguese  Punjabi

Punjabi  Romanian

Romanian  Russian

Russian  Samoan

Samoan  Scottish Gaelic

Scottish Gaelic  Serbian

Serbian  Sesotho

Sesotho  Shona

Shona  Sindhi

Sindhi  Sinhala

Sinhala  Slovak

Slovak  Slovenian

Slovenian  Somali

Somali  Spanish

Spanish  Sundanese

Sundanese  Swahili

Swahili  Swedish

Swedish  Tagalog

Tagalog  Tajik

Tajik  Tamil

Tamil  Tatar

Tatar  Telugu

Telugu  Thai

Thai  Turkish

Turkish  Turkmen

Turkmen  Ukrainian

Ukrainian  Urdu

Urdu  Uighur

Uighur  Uzbek

Uzbek  Vietnamese

Vietnamese  Welsh

Welsh  Bantu

Bantu  Yiddish

Yiddish  Yoruba

Yoruba  Zulu

Zulu

- Afrikaans

- Albanian

- Amharic

- Arabic

- Armenian

- Azerbaijani

- Basque

- Belarusian

- Bengali

- Bosnian

- Bulgarian

- Catalan

- Cebuano

- Corsican

- Croatian

- Czech

- Danish

- Dutch

- English

- Esperanto

- Estonian

- Finnish

- French

- Frisian

- Galician

- Georgian

- German

- Greek

- Gujarati

- Haitian Creole

- hausa

- hawaiian

- Hebrew

- Hindi

- Miao

- Hungarian

- Icelandic

- igbo

- Indonesian

- irish

- Italian

- Japanese

- Javanese

- Kannada

- kazakh

- Khmer

- Rwandese

- Korean

- Kurdish

- Kyrgyz

- Lao

- Latin

- Latvian

- Lithuanian

- Luxembourgish

- Macedonian

- Malgashi

- Malay

- Malayalam

- Maltese

- Maori

- Marathi

- Mongolian

- Myanmar

- Nepali

- Norwegian

- Norwegian

- Occitan

- Pashto

- Persian

- Polish

- Portuguese

- Punjabi

- Romanian

- Russian

- Samoan

- Scottish Gaelic

- Serbian

- Sesotho

- Shona

- Sindhi

- Sinhala

- Slovak

- Slovenian

- Somali

- Spanish

- Sundanese

- Swahili

- Swedish

- Tagalog

- Tajik

- Tamil

- Tatar

- Telugu

- Thai

- Turkish

- Turkmen

- Ukrainian

- Urdu

- Uighur

- Uzbek

- Vietnamese

- Welsh

- Bantu

- Yiddish

- Yoruba

- Zulu

Red perimetral

La Red Perimetral Un Enfoque Integral a la Seguridad Cibernética

En un mundo cada vez más interconectado, donde la tecnología avanza a pasos agigantados, la seguridad cibernética se ha convertido en una preocupación primordial para empresas y organizaciones de todos los tamaños. La aparición de nuevas amenazas cibernéticas, que evolucionan con rapidez, ha llevado a la implementación de diversas estrategias para proteger la información sensible. Una de estas estrategias es la red perimetral, un enfoque integral que busca establecer una barrera defensiva en el límite de la red de una organización.

¿Qué es una Red Perimetral?

La red perimetral se refiere al sistema de seguridad que se establece en la frontera de una red interna y el mundo externo. Este concepto incluye una serie de dispositivos y técnicas diseñadas para controlar el tráfico que entra y sale de la red. Su objetivo principal es prevenir que los usuarios no autorizados accedan a recursos internos, además de mitigar el riesgo de ataques cibernéticos.

Los elementos típicos de una red perimetral incluyen cortafuegos (firewalls), sistemas de detección y prevención de intrusos (IDPS), y servicios de proxy. Estos componentes trabajan en conjunto para analizar el tráfico de datos, bloqueando o permitiendo el acceso según las reglas de seguridad preestablecidas.

La Importancia de una Red Perimetral

La red perimetral es crucial por varias razones

1. Protección de Datos Sensibles Las organizaciones manejan una gran cantidad de datos sensibles, desde información personal de clientes hasta secretos comerciales. La red perimetral actúa como una primera línea de defensa, protegiendo esta información de posibles intrusos.

perimeter net

3. Detección de Amenazas Los sistemas de detección de intrusos y las herramientas de monitoreo permiten identificar y responder rápidamente a actividades sospechosas, lo que minimiza el riesgo de un ataque exitoso.

4. Mitigación del Riesgo Al segmentar la red y aplicar múltiples capas de seguridad, la red perimetral reduce la superficie de ataque, dificultando el trabajo a los cibercriminales.

Desafíos en la Implementación de Redes Perimetrales

A pesar de sus ventajas, la implementación de una red perimetral efectiva no está exenta de desafíos. Uno de los principales es la complejidad de gestionar múltiples dispositivos y políticas de seguridad. Cada componente debe configurarse correctamente y mantenerse actualizado para ser efectivo, lo que puede resultar en una carga significativa para el equipo de IT.

Además, las amenazas están en constante evolución, y las tácticas que los atacantes utilizan son cada vez más sofisticadas. Esto significa que las organizaciones deben estar siempre un paso adelante, invirtiendo en formación continua y en la actualización de tecnologías de defensa.

La Evolución hacia la Ciberseguridad Zero Trust

En respuesta a los desafíos presentes en las redes perimetrales tradicionales, muchas organizaciones están adoptando un enfoque de Zero Trust, donde se hace hincapié en que ninguna entidad, ya sea interna o externa, se considera automáticamente confiable. Este enfoque complementa la red perimetral al implementar controles de seguridad más estrictos en cada nivel de acceso, garantizando así una defensa más robusta.

Conclusión

La red perimetral sigue siendo un componente esencial de la estrategia de seguridad cibernética de cualquier organización. Al establecer una línea de defensa sólida, las empresas pueden proteger sus activos más valiosos de amenazas externas. Sin embargo, es crucial que las organizaciones también reconozcan los desafíos asociados y se adapten a un paisaje de amenazas en constante cambio. Con la combinación de una red perimetral bien gestionada y un enfoque de Zero Trust, las organizaciones estarán mejor preparadas para enfrentar los retos del futuro cibernético.

-

Why Our Shaker Screen for Sale Stands Out in Every ApplicationNewsAug.08,2025

-

Unmatched Efficiency with Premium Shale Shaker Screen TechnologyNewsAug.08,2025

-

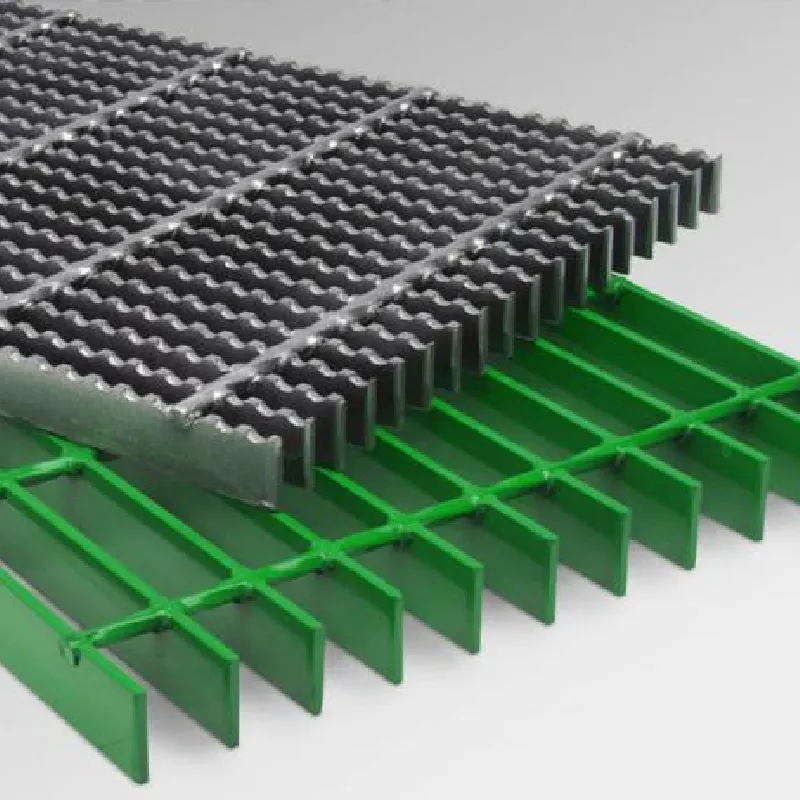

Reliable, Durable, and Cost-Effective: Press Locked Steel Grating SolutionsNewsAug.08,2025

-

Precision Strength with Welded Steel Bar GratingNewsAug.08,2025

-

Perimeter Safety Netting: The High-Strength Shield for Elevated Safety SolutionsNewsAug.08,2025

-

Maximize Performance with Steel Walkway GratingNewsAug.08,2025